Не загружается Windows 7 x64 после установки обновления KB4012212

В прошлой статье я выкладывал обновления ОС Windows, которое закрывает уязвимость протокола SMBv1 — KB4012212. Оказалось некоторые пользователи столкнулись с проблемой загрузки своей ОС после этого обновления.

Данная проблема наблюдается только на 64 битных операционных системах с пиратской активацией так называемым активатором ODIN, который подменяет BCD адресацию с оригинальных файлов ядра системы winload.exe и ntoskrnl.exe на взломанные xOsLoad.exe и xNtKrnl.exe. Вследствие чего обновления операционной системы, которые обновляют ядро Windows не могут установиться правильно и вызывают ошибку.

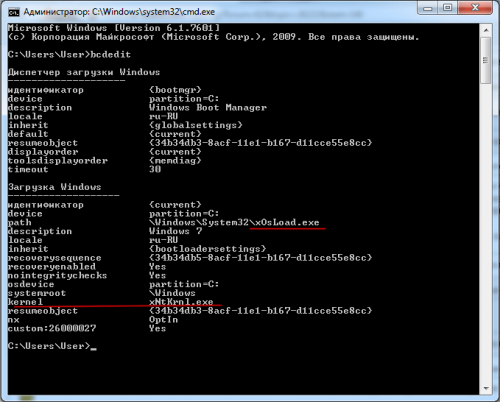

Проверить способ активации своей ОС перед установкой обновления очень просто. Откройте командную строку с правами администратора и введите bcdedit

Если у вас также параметр kernel = xNtKrnl.exe, то у вас активация методом ODIN. Соответственно, прежде чем обновлять свою ОС нужно избавится от последствий такой активации.

Избавится просто — создаем bat-файл со следующим содержимым:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 |

DEL "%windir%\system32\drivers\oem-drv64.sys" DEL "%windir%\system32\xNtKrnl.exe" DEL "%windir%\system32\xOsLoad.exe" DEL "%windir%\System32\ru-RU\xOsLoad.exe.mui" DEL "%windir%\System32\en-US\xOsLoad.exe.mui" %windir%\System32\BCDEDIT.exe /set {current} path \Windows\system32\winload.exe %windir%\System32\BCDEDIT.exe /deletevalue {current} kernel %windir%\System32\BCDEDIT.exe /deletevalue {current} nointegritychecks %windir%\System32\BCDEDIT.exe /deletevalue {current} custom:26000027 REG DELETE HKLM\SYSTEM\CurrentControlSet\services\oem-drv64 /va /f shutdown -r -t 0 |

Запускаем с правами администратора и ждем перезагрузки.

Теперь можно ставить обновление KB4012212.

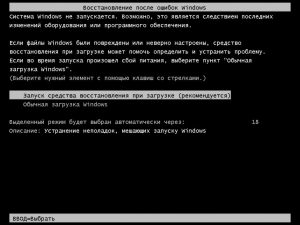

Если вы уже установили обновление KB4012212 и ОС перестала загружаться, то вам следует загрузиться в режим восстановления ОС и удалить данное обновление.

Запускаем средства восстановления при запуске, там выбираем свою ОС. Открываем дополнительные возможности восстановления, запускаем командную строку.

Удаляем пакет командой:

|

1 |

DISM /Image:C:\ /Remove-Package /PackageName:Package_for_KB4012212~31bf3856ad364e35~amd64~~6.1.1.0 |

Где C:\ диск с установленной ОС.

После удаления перезагружаем ПК и выполняем рекомендации из начала статьи.

Если вдруг в вашей ОС пакет обновления называется по другому, то ищем пакет обновления командой:

|

1 |

DISM /Image:C:\ /Get-Packages |

Где C:\ диск с установленной ОС.

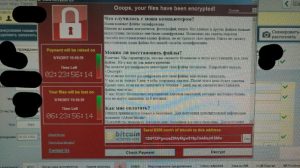

Атака вируса Wanna Decryptor | WannaCry

12 мая 2017 года вирус WannaCry (Wanna Decryptor) атаковал миллионы компьютеров по всему миру. Вирус распространяется по протоколу SMBv1 используя эксплоит ETHERNALBLUE. Попадая на ПК жертвы вирус шифрует важные для пользователя файлы и просит выкуп в размере 300$.

Атаке подвержены ПК на ОС семейства Windows:

- Windows XP и Windows Server 2003

- Windows Vista и Windows Server 2008

- Windows 7 и Windows Server 2008R2

- Windows 8 и Windows Server 2012

- Windows 8.1 и Windows Server 2012R2

Новейшие ОС Windows 10 и Windows Server 2016 этой уязвимости не содержат, но все равно я рекомендую установить последние обновления безопасности.

Найти и скачать обновления для своей ОС можно ТУТ

Также выложу обновления для популярных ОС: